CyberExpress #013 (04-06-2024)

W tym odcinku m.in. o potężnym wycieku danych z Santandera i Ticketmastera, łamaniu 11 haseł, podglądaniu użytkowników Windowsa i kilku wpadkach Google. Lektura zajmie Ci 4 minuty.

Na 🐈⬛ 13 wydanie CyberExpressu przyszło Wam trochę poczekać, ale gwarantujemy, że będzie warto! Poza mięsistymi newsami, opisami narzędzi i technik, to wydanie ma też sponsora, a jest nim firma baramundi, wraz z którą

zapraszamy Was na EASY DAYS, czyli wydarzenie dla administratorów IT.

Na Easy Days będzie można:

wziąć udział w praktycznych prezentacjach dotyczących skutecznego zarządzania punktami końcowymi,

uzyskać odpowiedzi na nurtujące Was pytania np. w jaki sposób odpierać cyberataki? lub jak szybko i bez kłopotu dokonać migracji do Windows 11?

udoskonalić swój know-how, rozmawiając z ekspertami na temat optymalizacji swoich codziennych czynności

⏰ KIEDY I GDZIE

11 czerwca w warszawskiej Kinotece Multiplex od godziny 13:30 do 17:30

👉 DARMOWA REJESTRACJA

Aby się zapisać, przejdźcie na tę stronę.

Jak zwykle, kiedy jest sponsor, to do CyberExpressu dorzucamy 3 dodatkowe materiały premium, takie, którymi dzielimy się tylko z uczestnikami naszych płatnych szkoleń; takie, które przekazują konkretną, praktyczną wiedzę:

Świetny opis tego, co Google uwzględnia przy pozycjonowaniu stron w wynikach vs to co twierdzi, że uwzględnia. Analiza była możliwa bo przypadkowo ujawniono wewnętrzną dokumentację Search API.

Cudowny wątek o różnych “strasznych incydentach”. Można się wiele nauczyć… czego nie robić. Albo pocieszyć, że inni mają gorzej ;)

Szczegółowy i techniczny wywiad z thegrugq o “osobistym OPSEC-u”.

Fajne materiały? To właśnie dzięki sponsorom 😎 Jeśli Wasza firma też chciałaby pojawić się w naszym newsletterze i wspomóc jego rozwój, to napiszcie do nas na cyberexpress@niebezpiecznik.pl

A teraz, pora na linki!

1. Sąd: policja może zmuszać do odblokowania smartfona palcem

Te smutne informacje pochodzą z sądowego wyroku, na razie w USA. Pan Payne, zatrzymany w 2021 podczas kontroli drogowej, został oskarżony o handel substancjami, ekhm, mocno kontrolowanymi, a policjant, jeszcze na miejscu zdarzenia siłą użył kciuka Payne’a do odblokowania jego smartfona. Obrońca podnosił potem, że to nie było OK, ale sąd nie podzielił jego zdania.

💡 RADA: wyłączcie sobie biometrie (albo tymczasowo ją blokujcie) podczas “gorących” sytuacji. Wtedy nikt silniejszy od Was nie odblokuje Wami Waszego smartfona. O ile nie podacie mu hasła, a to już zależy od Waszej odporności na kryptoanalizę gumową pałką…

2. Santader i Tickermaster ofiarami włamania do Snowflake

Santander i Ticketmaster (w Polsce znane też jako LiveNation) zostały zhackowane tracąc dane, odpowiednio 30 milionów i 560 milionów klientów. Wyciek (1,3TB) zawiera informacje o rachunkach, numery kart płatniczych i oczywiście dane osobowe. Włamywacze (używający nicka ShinyHunters, choć inni mówią, że to UNC5537) twierdzili, że zhackowali pracownika Snowflake i wygenerowali tokeny, które dały im dostęp do baz m.in. Santandera i Ticketmastera a niektórzy sugerują że ofiarą paść mogli także inni użytkownicy chmury Snowflake. Ale Snowflake zaprzecza i podaje IoC po których klienci mogą sprawdzić, czy byli celem ataków.

💡 RADA: zweryfikujcie czy możecie nałożyć ACL-ki na dostępy do paneli zewnętrznych dostawców. Gdzie to możliwe aktywujcie też MFA. Wtedy atak na pracownika dostawcy usługi niekoniecznie będzie oznaczać atak na Waszą instancję.

3. Baza 6 lat prywatnościowych wpadek Google

Bazę dokumentującą 6 lat wpadek Google związanych z naruszeniami dotyczącymi prywatności wykradziono i udostępniono prasie. Przykładowe incydenty to przypadkowe zachowanie próbek głosu ~1000 dzieci czy ujawnianie przez Waze adresów użytkowników.

Niektórzy, te wpadki wykorzystają do “hejtu” na Google, ale w rzeczywistości ta baza pokazuje, że firma troszczy się prywatność, zauważa błędy i próbuje je naprawiać. Każdy podmiot (a zwłaszcza takiej wielkości i z tyloma usługami) będzie generować incydenty dot. prywatności. Istotne jest to, jak na nie reaguje. A Google na nie reagowało sprawnie i poprawnie.

4. Uwaga użytkownicy Windows!

Można wykraść wszystko co robiliście na kompie. Oto dwie linie kodu, które nadużywają TEJ CHOREJ funkcji “Recall”, którą wbudowano w Windows do screenshotowania (i OCR-owania) wszystkiego co użytkownik wyświetli na ekranie. Prywatnościowy koszmar.

5. Były minister zdrowia usłyszał zarzuty

Niedzielski ujawnił publicznie, jakie leki przyjmuje jeden z krytykujących ministerstwo lekarzy. Ta sprawa pokazuje, jak nieprawidłowe jest wdrożenie IKP (Internetowego Konta Pacjenta) i innych systemów w Ministerstwie Zdrowia. Pacjenci powinni być powiadamiani o każdym odczycie swoich danych, a w ogóle, to gdzie to możliwe ich dane powinny być anonimizowane.

6. Historia złamania 11-letniego hasła do portfela z 3 milionami USD

Wired opisuje jak udało się wykorzystać lukę w Roboform do odzyskania zapomnianego hasła. Nagrodą był dostęp do portfela kryptowalutowego. A tu wyjaśnienie od łąmiącego w formie video:

7. Ważny wyrok dla Polaków

Europejski Trybunał Praw Człowieka stwierdził, że “brak kontroli nad inwigilacją narusza prawa wszystkich Polek i Polaków – bez względu na to, czym się zajmują zawodowo.” Wyrok to wynik skargi m.in. Wojciecha Klickiego i Katarzyny Szymielewicz z Fundacji Panoptykon. Na marginesie, aktualnie ktoś Pegasusem hackuje mieszkających w Polsce rosyjskich i białoruskich opozycjonistów.

8. Google wycofuje się z wyników od “AI”

Po fiasku i publicznym wyśmianiu, firma zdecydowała się usunąć z wyników odpowiedzi generowane przez AI. Przypomnijmy: internauci otrzymywali takie porady jak: stosuj klej podczas przyrządzania pizzy albo jedz dwa kamienie dziennie. A potem, to już internety podchwyciły śmieszki i sieć została zalana dziesiątkami sfałszowanych screenshotów, które ośmieszały googlowe AI.

A teraz pora na coś supertechnicznego:

9. Od przypadkowego curla do odkrycia masowego hacka routerów na całym świecie

Pan sobie spokojnie badał podatność XXE, kiedy zauważył, że wysyłane przez niego requesty są …ponawiane przez 2 dziwne adresy IP. Kilka godzin analizy i trzy lata później, zagadka została “rozwiazana”. Długa, ale bardzo ciekawa lektura ukazująca jak hakerzy hakowali hakerów.

10. RCE w ChatGPT

Oto kod Pythona, który wykonał się po stronie ChataGPT.

== AUTOPROPAGANDA ==

Czyli istotne treści, które opublikowaliśmy na Niebezpieczniku od poprzedniego wydania newslettera:

⚠️ Psst! Ten artukuł pochodzi z cyklu pt. Poradnik Hackera Webaplikacji — w nim jeszcze więcej wskazówek dla osób zainteresowanych bezpieczeństwem serwisów internetowych.

Uruchomiliśmy dwudniową wersję naszego bestsellerowego szkolenia z OSINT-u, gdzie uczymy jak pozyskiwać dane osób i firm z (nie zawsze) publicznie dostępnych źródeł. Na hasło “CyberExpress” podczas rejestracji otrzymasz zniżkę (150 PLN). Ważne do końca czerwca.

Opisaliśmy incydent w BNP Paribas GSC, który ujawnił problem z uprawnieniami na platformie ZUS — sprawdźcie jak to jest u Was w firmach, bo pewnie tak samo źle :)

Machnęliśmy superciekawy webinar z SoftwareMill przedstawiający kulisy wielopoziomowego ataku na ich firmę oraz przypadkowych internautów.

Przyjrzeliśmy się scamowi na rekrutację w Polsce i usunęliśmy z internetu jeden tego typu przybytek.

Obszernie opisaliśmy atak na Medily, czyli kolejny potężny wyciek danych pacjentów. Oraz to jak faktycznie doszło do tego ataku.

Przeanalizowaliśmy propozycję nowego prawa, które ma walczyć z hejtem i pokazaliśmy dlaczego od strony technicznej to się nie uda.

Pokazaliśmy jak można było pozyskać numery dowodów klientów banku PKO BP wyciągając je …od ich telefonicznego bota :)

== ZOBACZ SIĘ Z NAMI ==

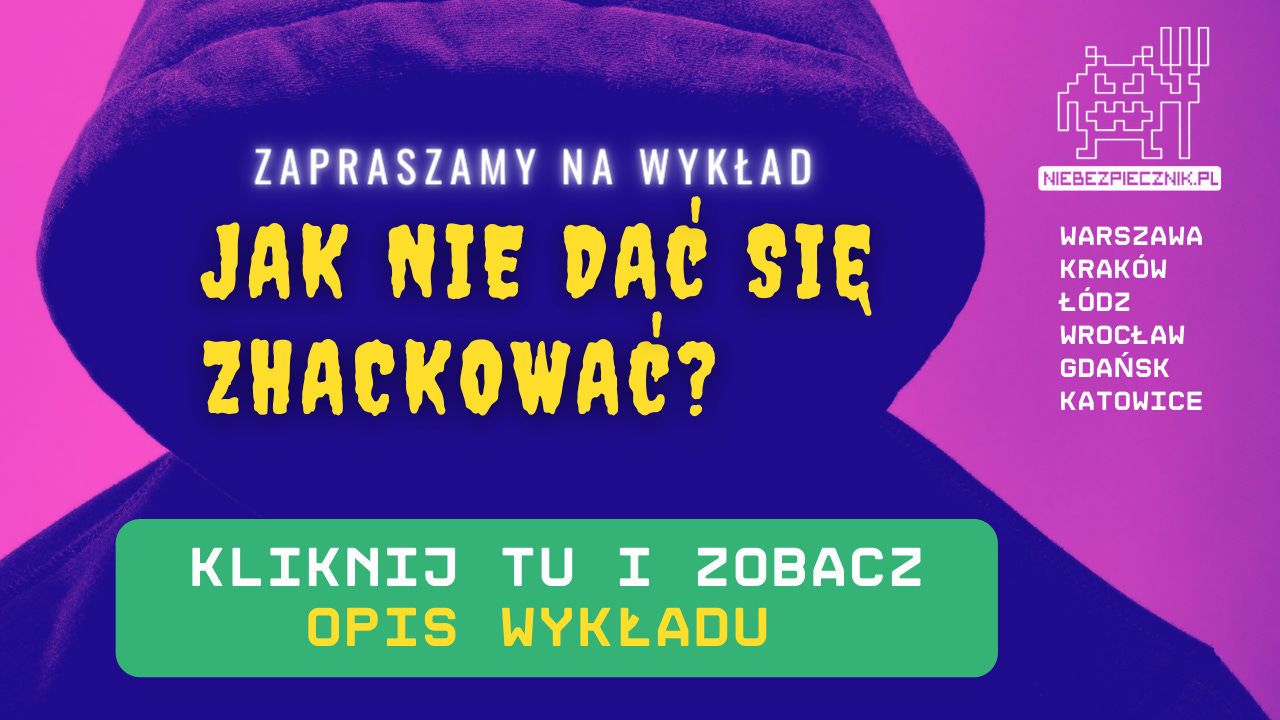

Wskrzesiliśmy też nasz kultowy wykład “Jak nie dać się zhackować?” — to 3,5h wszystkiego, co każdy musi dziś wiedzieć o cyberbezpieczeństwie. Jest humor, są pokazy ataków na żywo. A wszystko podane językiem, który zrozumie każdy (także Twoi rodzice i dziadkowie). Odwiedzimy:

Ten wykład kierujemy przede wszystkim do osób prywatnych, ale jeśli chcesz, możesz nas zaprosić do swojej firmy — wybierasz sobie wtedy jeden z kilku tematów, z którym do Was przyjedziemy — szczegóły akcji tutaj.

* * *

Tym razem, zamiast memika na koniec, screen naszego najpopularniejszego Twitta z ostatniego miesiąca (w ogóle, to na Twitterze jesteśmy superaktywni, najaktywniejsi ze wszystkich naszych social mediów — śledz nas tam, jeśli jeszcze tego nie robisz)

Do następnego! Bezpieczności!