CyberExpress #009 (26-03-2023)

W tym wydaniu dużo mięsa, 2 linki premium i sporo o (wpadkach) służb. Masa raportów, naprawdę dobrych +przydatne narzędzia. Lektura zajmie Ci 3 minuty więcej niż zwykle bo jest 2x więcej niż zwykle ;)

To wydanie CyberExpressu jest dość niecodzienne, bo — po pierwsze — tak dużo ostatnio się u nas działo, że w zeszłym tygodniu nie daliśmy rady przygotować CyberExpressu… :( Ale za to w tym wydaniu nadrabiamy liczbą linków! :-) A po drugie — w CyberExpressie premierę ma sekcja sponsorska!

A pierwszym sponsorem jest serwis ChronPESEL.pl, dzięki któremu możecie zostać ostrzeżeni, kiedy ktoś posłuży się Waszymi danymi w celu wyłudzenia. Jak to działa? Otrzymujecie SMS za każdym razem, kiedy ktoś sprawdza Wasz PESEL w bazie KRD. Jeśli to nie Wy właśnie wnioskujecie o jakąś pożyczkę lub kredyt, to SMS jest sygnałem, że doszło do próby wyłudzenia. ChronPESEL zapewnia Wam wtedy kontakt z konsultantami, którzy w tej sytuacji przeprowadzą Was przez kroki, jakie należy wykonać. Dodatkowo ChronPESEL umożliwia pobranie raportu zbiorczego za 12 miesięcy wstecz oraz monitoruje, czy Wasze dane nie zostały ujawnione gdzieś w internecie bez Waszej zgody.

Brzmi ciekawie? Szczegóły usługi znajdziecie na tej stronie — rzućcie okiem, a my dziękujemy serwisowi ChronPESEL za wsparcie CyberExpressu!

Pomyśleliśmy, że ten “achievement unlocked” należy uczcić. Więc zawsze jak będzie sponsor to podrzucimy Wam w nagrodę 2 materiały premium, takie, którymi dzielimy się tylko z uczestnikami naszych płatnych szkoleń; takie, które przekazują konkretną, praktyczną wiedzę:

IoT Security — potężny zbiór wiedzy, narzędzia, tutoriale, wszystko!

Fajne linki? To podziękujcie sponsorowi klikając tutaj 😎

Jeśli Wasza firma też chciałaby pojawić się w sekcji sponsorskiej i wspomóc rozwój tego newslettera, napiszcie do nas na cyberexpress@niebezpiecznik.pl

Autopropaganda

Zanim przejdziemy do zestawu najgorętszych tematów z ostatnich dni, krótki przegląd tego, co opublikowaliśmy na Niebezpieczniku od ostatniego wydania:

Historia jednego z nas, Kamila. Choć jest on świadomy zagrożeń, to dał się podejść w tzw. ataku “na BLIK-a”. Kamil opisał dlaczego się nie zorientował. Niech to będzie otrzeźwiająca lektura dla wszystkich, którzy uważają, że jak potrafią rozpoznać phishing, to nie da się ich okraść.

Ujawniliśmy dziurę w CMS-ie wykorzystywanym przez wiele rządowych serwisów (m.in. NFZ). Ktoś przy jej pomocy odsyłał obywateli na niezbyt przyzwoite strony…

Przeanalizowaliśmy wyrok sądu w sprawie ofiary, którą okradziono “na pracownika banku”. W artykule opis tego, co trzeba spełnić, aby odzyskać od banku pieniądze po takiej kradzieży.

Ostrzegaliśmy, że ktoś się pod nas podszywa i spamuje na Telegramie linkiem do ciekawej petycji…

Ostrzegaliśmy też właścicieli telefonów Samsunga przed aż 18 (!) poważnymi dziurami — w tej sprawie wysłaliśmy też CyberAlert

Opisaliśmy kampanię na polskie szpitale i inne placówki zdrowia. Ktoś przez kilka dni z rzędu w wybitnie dopracowany sposób podszywał się pod NFZ, ZUS oraz firmę Kamsoft aby zainfekować i wyłudzić dane dostępowe do medycznych systemów IT. W tych systemach są dane kontaktowe i dane o zdrowiu Polaków. Kto i do czego potrzebuje tych danych? 🤔

We wtorek ruszyliśmy też z nowym szkoleniem pt. Cyber Ratownik, First Incident Responder 🛟. Szkolenie jest silnie praktyczne i uczy jak wykrywać włamania do firmowych sieci oraz jak je poprawnie analizować, by po zostawionych przez atakujących śladach ustalić faktyczny przebieg ataku i to, do czego włamywacze mieli dostęp. Ta wiedza jest potrzebna, o czym świadczy to, że pierwszy termin wyprzedał się w kilka godzin 😱 — uruchomiliśmy więc kolejne terminy, ale zostały na nich ostatnie wolne miejsca. Dlatego, jeśli temat Cię interesuje, zapoznaj się z opisem szkolenia i zarezerwuj sobie miejsce.

A teraz, pora na linki!

1. Acropalypse, czyli odcropuj screenshot

Najpierw ujawniono, że da się odzyskiwać obcięte obszary na screenshotach ze smartfonów Pixel, a potem okazało się, że podobny błąd znajduję się także w Windowsie 11. #prywatność

2. Zagrożenia dotyczące NO-CODE i LOW-CODE

Lista rzeczy, które warto uwzględnić pod kątem bezpieczeństwa, jeśli Wasza firma tworzy oprogramowanie w coraz popularniejszym podejściu low-code lub no-code.

LINK

3. Wi-Fi pozwala zaglądać za ściany

O tym jak wykorzystać Wi-Fi do wykrywanie ruchów ludzi w budynkach

LINK

4. Admin BreachForum aresztowany

Zatrzymano Pompompurina, a jego zastępca zamknął forum w związku z ryzykiem infiltracji przez FBI. LINK1 oraz LINK2, plus ciekawa analiza zatrzymania LINK3. Żeby było śmieszniej, gość zdoxował się sam 🥸

5. Rośnie liczba ataków na kancelarie prawne

W Polsce atakują branżę medyczną, a w USA coraz więcej ataków na firmy prawnicze. Obydwa sektory to żyła złota. I obydwa sektory nie należą do najlepiej zabezpieczonych…

6. Żenująca wpadka rosyjskich służb

Próbowali wrobić Estończyka, ale mieli pecha, bo nie sprawdzili, że gość był w więzieniu 😂

LINK

7. Wyszukiwarka biometryczna twarzy

Pozwala namierzyć inne zdjęcia danej osoby i jej konta w różnych serwisach internetowych. Wystarczy fotka twarzy. Sprawdźcie siebie, może znajdziecie coś, czego nie powinno się dać znaleźć na Wasz temat. A może dowiecie się, że macie sobowtóra :-)

LINK

8. Techniki omijania antywirusów

Bardzo rozbudowana mapa myśli z linkami do opisów każdej z technik.

LINK

9. OSINT w służbie przestępców

Wciągająca opowieść o tym jak jeden gang używał technik OSINT-u do wytropienia i wymordowania lidera konkurencyjnego gangu.

LINK

9. Używasz Bitwardena?

To poczytaj o tym ataku z ramką, który może przechwycić Twoje hasło.

10. Jak łapać przestępców wyszukiwarką?

A raczej, jak namierzać dziurawe/zhackowane serwery, na których ci przestępcy już są. Instrukcja z użyciem wyszukiwarki QUAKE.

LINK

11. Hackowanie AI od Binga

Poprzez umieszczenie prompt-injecta w treści strony internetowej.

Zabawne.

12. Implantowanie docków USB

Techniczny przewodnik tworzenia implanta w takiej przejściówce:

13. Analiza sprzętowego keyloggera

Pozostając w temacie sprzętu, ciekawa analiza sprzętowego keyloggera.

LINK

14. Jak ustrzec się przed rosyjskimi służbami?

Prezentacja z ostrzeżeniami od Agencji Wywiadu. Uwaga, to PPTX…

LINK

Na marginesie, jeśli kogoś interesuje to jakimi technikami werbują służby, to rzućcie okiem na to nagranie webinaru, które parę miesięcy temu zrobiliśmy z Tomkiem Awłasewiczem, autorem książek dokumentalnych o szpiegach.

15. Początki phishingu

Bardzo ciekawa praca naukowa.

16. Jak holenderska policja wykiwała gang ransomware’owy

I wyłudziła klucze dla ofiar. Bo blokczejn trudny jest!

17. Gang ransomware z Rosji ujawnił zdjęcia pacjentów chorych na raka

Fotki opublikowały szumowiny z BackCata, a teraz poszkodowani pacjenci pozywają szpital. Mamy nadzieję, że tymi gnidami z BlackCata ktoś szybko zrobi porządek.

18. Bolesna wpadka agenta FBI

Wysłał obrońcom oskarżonego duuuużego Excela z tajnym i po części także kompromitującym FBI materiałem. Przypadek?

LINK

19. Techniczny opis hackowania Pixeli

I to w 3 częściach. To dla tych raczej zaawansowanych i niskopoziomowych. Chcecie więcej takiego “mięska”? To zagwiazdkujcie to wydanie newslettera ;)

20. Jak białoruscy partyzanci trolują Rosjan

Białoruscy partyzanci latają sobie dronem po “pilnie strzeżonym” wojskowym lotnisku i dosiadają nim rosyjskiego AWACS A-50U :)

21. AT&T potrafi śledzić pozycję samochodów

Wystarczy podać numer VIN auta. Czyżby producenci samochodów przekazywali numery VIN operatorom wbudowanych w samochody modułów SIM!?

22. Dziura w Outlooku

Zdecydowanie jeden z ważniejszych tematów minionego tygodnia, czyli CVE-2023-23397, która była wykorzystywana przez Rosjan do ataków. Po publikacji patcha szybko pojawił się exploit i dobra analiza na Reddicie. A wszystko co z tym atakiem i dziurą związane znajdziecie też tutaj.

== RAPORTY ==

W tym tygodniu obrodziło naprawdę konkretnymi raportami! Wszystkie są szalenie ciekawe i jeśli starczy Wam czasu, to czytajcie je od deski do deski. Dają świetny obraz wydarzeń z minionego roku w “cyber” z różnych perspektyw, czyli świetnie się uzupełniają. A jeśli czasu Wam nie starczy, to chociaż je przescrollujcie, bo warto (no i wykresy kolorowe są ;)

Cybertaktyki Rosji — raport ukraińskiej Państwowej Służby Łączności Specjalnej i Ochrony Informacji

Rok wojny hybrydowej w Ukrainie - raport Microsoft Threat Intelligence

Synteza kilku raportów o wojnie w Ukrainie autorstwa naszych Wojsk Obrony Cyberprzestrzeni.

113 stron o powiazaniach TikToka z rządem Chińskim. Analiza parlamentu australijskiego. W tym temacie warto jeszcze przeczytać ten tekst, który wyjaśnia powody nielubienia TikToka.

Nie do końca raport, ale bardzo rozbudowana analiza działań północnokoreańskich hackerów rządowych od Mandianta

Też nie do końca raport, ale warto rzucić okiem: nagrania z konferencji BlueHat 2023

* * *

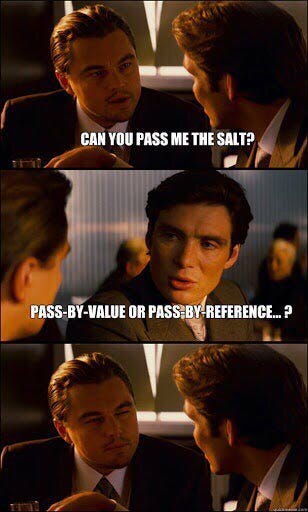

I jeśli chodzi o merytorykę, to na dziś tyle. Poniżej znajdziecie śmieszny (ale tym razem lekko hermetyczny) obrazek:

Z ogłoszeń parafialnych:

Czat przez Substacka nie spełnia naszych oczekiwań. Nikt z tego nie korzysta i nie ma się co dziwić, bo można to robić tylko przez apkę. Dlatego niebawem otworzymy Discorda. Zastanawiamy się tylko, czy robić osobny serwer, czy po prostu założyć dodatkowy CyberExpressowy kanał i wpuścić Was na serwer, do którego dostęp mają uczestnicy naszych szkoleń? Jak sądzicie? Przy okazji, ciekawy materiał o społeczności Bellingcata na Discordzie.

Liczba subskrybentów CyberExpressu to już prawie 7000 :-)

Pamiętasz jeszcze kto był sponsorem tego wydania?

Dobra, koniec.

Bezpiecznego tygodnia!

A możecie, przy okazji reklamy, powiedzieć czym się różni ChronPesel od alertów BIK i który bardziej warto mieć, czy może oba?

Taki off topic, ale może gdzieś było (albo nie) i się przyda. Moje zgłoszenie z dziś na czacie mbanku. Założyłem, że to nie jest właściwa ścieżka, bo skoro po zalogowaniu spytali o akceptację, to powinni się tego trzymać w kolejnych próbach logowania. W przeciwnym razie jaki jest sens pytania o drugi składnik.

Treść zgłoszenia:

> Dzień dobry, mają Państwo błąd w implementacji mechanizmu dyrektywy PSD2. Przy logowaniu teraz (29.03.2023 22:12) dostałem prompt o akceptację dostępu w akceptacji mobilnej, odrzuciłem, klikając wyloguj, wpisałem hasło ponownie i zostałem zalogowany już bez akceptacji drugim składnikiem. Prośba o sprawdzenie logów i poprawienie. Pozdrawiam, Ariel Zwoliński